Kylin - najbezpieczniejszy system operacyjny

13 maja 2009, 16:45W Chinach powstał odporny na ataki system operacyjny. O istnieniu Kylina mówił w Senacie USA Kevin G. Coleman, doradca rządu USA ds. bezpieczeństwa cyfrowego. Nowy system został już zainstalowany na rządowych i wojskowych komputerach w Państwie Środka.

Włamanie na JoeMonster.org

3 grudnia 2009, 10:16Doszło do włamania na jeden z najbardziej popularnych polskich serwisów internetowych. JoeMonster.org został zaatakowany przez cyberprzestępców.

Odporne kobiety

3 września 2010, 11:50Podczas zakończonej w ubiegłym miesiącu konferencji Defcon przeprowadzono test, polegający na wykorzystaniu technik inżynierii społecznej do uzyskanie od pracowników korporacji istotnych danych na temat ich firmy. Spośród 135 zaatakowanych osób tylko 5 odmówiło podania informacji. Co ciekawe, wszystkie 5 to... kobiety.

Wykryto potężną operację hackerską

3 sierpnia 2011, 11:46Eksperci trafili na ślad potężnej operacji hakerskiej, w ramach której włamywacze przez ostatnich 5 lat ukradli tajemnice państwowe, dokumenty różnych firm i wiele innych treści. Ofiarami kradzieży padło ponad 70 prywatnych i państwowych organizacji z 14 krajów.

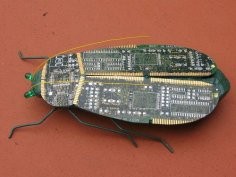

Znaleziono niezwykły szkodliwy kod

21 marca 2012, 18:34Specjaliści odkryli niezwykle rzadki, możliwe że jedyny w swoim rodzaju, szkodliwy kod, który nie pozostawia na zarażonym komputerze żadnych plików. Odkrycia dokonali eksperci z Kaspersky Lab, którzy zauważyli na rosyjskich witrynach kod atakujący dziurę w Javie

USA nie wykluczają sankcji handlowych

23 lutego 2013, 15:58Po raporcie, w którym firma Mandiant identyfikuje grupę APT1 jako Jednostkę 61398 chińskiej armii, administracja prezydenta Obamy postanowiła podjąć bardziej zdecydowane działania. Biały Dom wydał raport Administration Strategy on Mitigating the Theft of U.S. Trade Secrets, w którym znalazły się zalecenia dotyczące walki ze szpiegostwem finansowym

Microsoft załatał Windowsa XP

2 maja 2014, 10:29Microsoft opublikował poprawki dla niedawno znalezionej krytycznej dziury w Internet Explorerze. Luka była na tyle poważna, że software'owy gigant zdecydował się nie tylko na udostępnienie poprawki poza zwyczajowym comiesięcznym cyklem publikacji łat, ale również na przygotowanie jej dla systemu Windows XP

Najbardziej zaawansowana operacja hakerska w historii

17 lutego 2015, 10:45Przed 6 laty grupa znanych naukowców otrzymała pocztą płyty CD z materiałami z konferencji naukowej w Houston, w której wczesniej uczestniczyli. Na płytach, o czym naukowcy nie wiedzieli, znajdował się szkodliwy kod. Wgrali go członkowie zespołu Equation Group, którzy przechwycili płyty w czasie, gdy były one przewożone przez pocztę

Niezałatany MS Office narażony na poważny atak

9 września 2015, 07:56Cyberprzestępcy atakują dziurę w MS Office, do której poprawkę opublikowano w kwietniu. Ci, którzy jej nie zainstalowali, narażają się na utratę kontroli nad komputerem. Wystarczy bowiem otworzyć odpowiednio spreparowany dokument, by doszło do zainfekowania komputera backdoorem

Prokuratury wyspecjalizują się w cyberprzestępczości

11 kwietnia 2016, 11:21Prokurator krajowy Bogdan Święczkowski zapowiedział, że w prokuraturach powstaną specjalne wydziały do zwalczania cyberprzestępczości. Chcemy, by już nie długo powstała kadra wyspecjalizowanych prokuratorów, którzy będą skutecznie zmniejszać cyberzagrożenia